Após a morte de John Barnett, segundo denunciante da Boeing morre após acusar a empresa de "ignorar defeitos"

.jpg)

.jpg)

Por Bob Plissken

Acredito que haja uma desconexão entre os pesquisadores de Fenômenos Aéreos Não Identificados (UAPs/OVNIs) e a Comunidade de Inteligência (CI), devido ao equívoco de como a CI funciona e qual é sua missão. OVNI filmado por pilotos da Marinha dos EUA.

OVNI filmado por pilotos da Marinha dos EUA.

Existem expectativas e suposições elevadas sobre a IC dos EUA, que não são baseadas na verdade.

Minha intenção é utilizar minha experiência como ex-Analista de Inteligência para ajudar as partes interessadas no tópico OVNI a entenderem melhor as evidências e relatórios apresentados por membros da atual e ex-Comunidade de Inteligência do Governo dos EUA.

Neste artigo, destaco um termo-chave e tento explicar sua importância e impacto potencial no tópico OVNI. Para conseguir isso, também tentarei explicar algumas partes do processo de inteligência em um formato básico, resumido e compreensível.

Em 25 de junho de 2021, li o Relatório não classificado da UAPTF (Força-Tarefa de Fenômenos Aéreos Não Identificados) pela primeira vez. Muitos da comunidade OVNI ficaram desapontados com a extensão do que acabou sendo um documento de nove páginas.

Embora eu desejasse que houvesse mais detalhes, ainda há opções de idioma que têm implicações de longo alcance do que a Comunidade de Inteligência do Departamento de Defesa dos EUA tem detectado.

“A UAPTF contém uma pequena quantidade de dados que parecem mostrar os UAPs demonstrando aceleração ou um grau de gerenciamento de assinatura.”

– Relatório UAPTF

Quando usada no contexto militar ou de defesa, uma “assinatura” seria qualquer forma de identificação que pode ser detectada por um adversário. Exemplos do que seria considerado uma assinatura seriam uma seção transversal de radar, sinais ativos ou passivos emitidos, emissões infravermelhas ou mesmo distinções que podem ser vistas visualmente, o que significa que uma identificação pode ser feita.

Gerenciamento de assinatura seria um termo usado para indicar uma tentativa ativa de evitar ou prevenir a detecção. O uso do termo no Relatório UAPTF implica comportamentos observados de OVNIs que mostram consciência de si mesmo e medidas sendo tomadas para evitar a detecção. Uma aceleração pode sugerir que o OVNI está se adaptando aos métodos de detecção atuais ou desenvolvidos.

Itens produzidos por civis raramente utilizam métodos de gerenciamento de assinaturas. No mínimo, os itens civis desejam que sua assinatura seja facilmente distinguível para fins de reconhecimento de marca. Um exemplo de gerenciamento de assinaturas no lado civil dessa moeda seria o trabalho de campo científico. A intenção por trás do trabalho de campo científico projetado para evitar a detecção seria coletar dados não contaminados que seriam criados pela presença do coletor.

Em contraste, as forças militares, equipamentos e plataformas de coleta de inteligência utilizam alguma forma de medidas de gerenciamento de assinaturas. Nem todos os esforços de gerenciamento de assinaturas militares e de inteligência são para operações clandestinas definitivas. Alguns esforços têm a intenção de enganar ou confundir um observador das verdadeiras capacidades ou propósito do que ou quem é detectado.

Um exemplo de gerenciamento de assinaturas que está disponível ao público e foi apresentado pelos OVNIs até agora seria a baixa visibilidade, a aceleração instantânea, bem como o relatado bloqueio de radar.

Durante sua entrevista no podcast The Kevin Rose Show, o piloto do F-18 Ryan Graves declarou que quando sua aeronave se fundia com as trilhas de radar do OVNI, “quase nunca os víamos”. Graves acrescentou que acreditava que o OVNI mudaria de altitude conforme eles se aproximassem. Uma mudança abrupta de altitude quando uma aeronave se aproximasse seria um comportamento apresentado pelo OVNI que é um exemplo de gerenciamento de assinatura.

“Eles agiram como se não quisessem absolutamente nada conosco”

– Kevin Day

Kevin Day afirmou que os OVNIs observados no encontro Nimitz em 2004 nas proximidades da Ilha Catalina estavam se movendo em grupos de cinco a dez a 28.000 pés (8.500 m) e se movendo para o sul a aproximadamente 100 nós (185 km/h).

Quando Kevin Day vetorou em seu radar uma interceptação por David Fravor e Alex Dietrich, Day relatou que o OVNI foi de 28.000 pés à superfície da água em 0,78 segundos, então viajou aproximadamente 60 milhas (100 km) até o ponto CAP em menos de 2 segundos. Além disso, quando as interceptações não estavam mais presentes, o OVNI pareceu “reagrupar-se” às suas posições anteriores a 28.000 pés e continuou sua rota rumo ao sul a aproximadamente 100 nós.

“Você pode ver sinais de interferência no radar e na fita FLIR”

– Chad Underwood

Chad Underwood, que filmou um dos agora famosos vídeos da FLIR tornado público, relatou que o radar de sua aeronave foi bloqueado durante seu encontro com um OVNI em 2004. Em uma entrevista com Jeremy Corbell do Mystery Wire, Underwood afirmou que durante sua interação, ele tentou travar o objeto no radar, “e foi aí que todos os tipos de coisas estranhas começaram a acontecer”. Houve indícios de bloqueio antes de Underwood relatar que o OVNI estava saindo da área em alta velocidade.

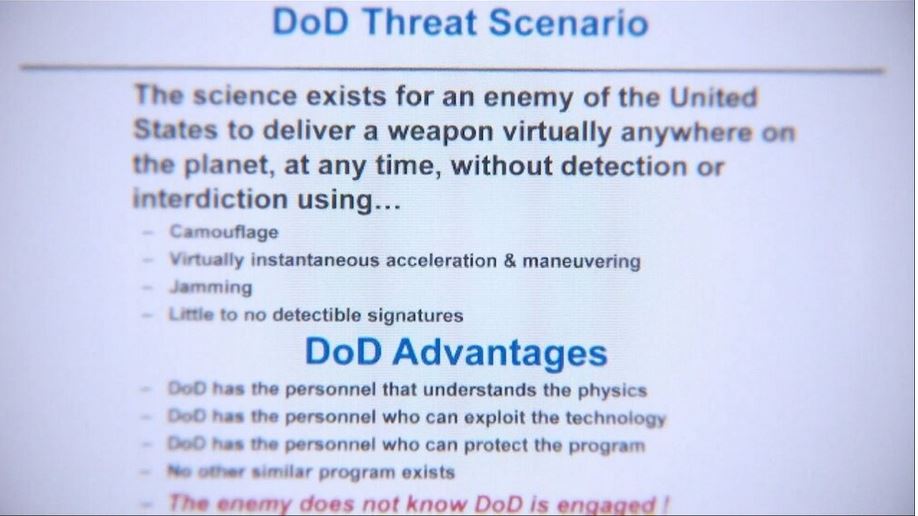

Britt, do Twitter (@ inf3rence), recentemente destacou slides apresentados em Unidentified: Temporada 1, Episodio 2, que afirmavam “pouca ou nenhuma assinatura detectável”. O episódio que foi ao ar em junho de 2019, mostrou brevemente um slide com pontos de algumas características dos eventos descritos acima.

O que está claro para mim é que um OVNI, tecnologia adversária (China/Rússia) ou outra coisa, está aqui. Eles têm um propósito e estão conduzindo esse propósito. Como analista, não posso deixar de pegar esses poucos conjuntos de dados e começar a procurar táticas, tendências e procedimentos (TTPs) de um jogador em potencial no tabuleiro de xadrez mundial.

Devido às nossas áreas de treinamento militar estarem saturadas com sistemas de sensores, esses OVNIs estão sendo detectados.

Quando OVNIs ficam sabendo de nossa detecção, eles tentam mitigar nossos esforços e/ou deixar a área. Quando a aeronave deixa a área ou quando o OVNI sente que pode retornar com segurança ao que quer que esteja fazendo, ele o faz.

Simplificando: eles estão aqui, estão fazendo algo, não querem ser detectados ou vistos e estão se esforçando para continuar fazendo o que estão fazendo, evitando nossos métodos de detecção.

Com os conjuntos de dados limitados disponíveis publicamente, tenho várias lacunas de informações que desejo e preciso preencher para realizar uma análise adequada. Como sabemos, as partes interessadas acima são trechos das informações disponíveis para apoiar a avaliação atual.

Atualmente, é impossível entender com certeza absoluta porque o OVNI conduz os comportamentos de gerenciamento de assinatura que faz. No entanto, há dois pensamentos que vêm à minha mente que, se eu estivesse em uma seção de inteligência, tentaria confirmar ou negar.

Se qualquer uma dessas alternativas for verdadeira, implicações de intenção e suposições de capacidades poderiam ser feitas. Pessoalmente, posso começar a ver o OVNI como menos capaz do que presumo atualmente ou até mesmo completamente indiferente a nós como espécie.

Talvez a área de detecção de aeronaves que chegam não seja uma grande distância. Se eu tivesse acesso aos dados brutos, olharia para a localização exata da aeronave de chegada e compararia com as informações do radar de quando o OVNI mudou de altitude.

Com essa distância, eu extrapolaria uma distância de detecção ou talvez criaria um perímetro de “linha vermelha” OVNI. Eu então tentaria confirmar ou negar que quando uma aeronave (estímulo) quebra a linha vermelha ou zona de detecção, o OVNI muda de altitude e sai da área.

Uma vez que a linha vermelha seja estabelecida, eu sei o quão perto posso chegar do OVNI russo, chinês ou Zeta Reticuli, para que os comandantes possam tomar decisões sobre como coletar mais dados do OVNI para análise posterior e, com sorte, uma identificação adequada.

Como acabei de demonstrar no parágrafo anterior, se você desse a mim ou à minha seção de inteligência anterior pontos de dados suficientes, seríamos capazes de criar prováveis comportamentos previstos de nosso alvo. Armado com esse comportamento previsto, nosso comandante seria capaz de tomar decisões informadas para derrotar os esforços de gerenciamento de assinatura de um alvo e, eventualmente, localizar, fechar e destruir o inimigo com fogo e manobra.

É exatamente por isso que rio e balanço a cabeça toda vez que leio ou ouço um advogado exigir a divulgação de informações confidenciais sobre OVNIs. Sei que há alguém como eu, trabalhando na Rússia e na China, que deseja saber as assinaturas, táticas, tendências, procedimentos e capacidades de nossos sistemas de sensores para que possam prever nosso comportamento e matar nossos combatentes quando chegar a hora.

A queda de Cabul e o restabelecimento do controle do Taleban no Afeganistão deve ser um lembrete para todos nós, a existência de OVNIs pode ser importante para nós, a comunidade OVNI, mas suas existências importam muito pouco para os jogadores que disputam o poder e o controle em torno do mundo.

Para onde vamos daqui? Transformamos Informação em Inteligência!

Em meus locais de trabalho anteriores da seção de inteligência, criaríamos diferentes ‘Cursos de Ação’ ou (de sigla em inglês) COAs, sobre os quais estávamos coletando informações.

Em termos simples, um COA seria um comportamento previsto com base em observações divididas em “indicadores” separados. Quando uma observação é feita que reflete um indicador, você deve marcar a caixa. Conforme cada indicador é coletado, fomos capazes de pintar uma imagem mais precisa da intenção para ajudar a mostrar qual seria o COA do alvo.

Se quisermos saber a intenção do OVNI, então nós ou nossa comunidade de inteligência precisaremos estabelecer um plano de coleta adequado para confirmar ou negar cada indicador. Os indicadores, por sua vez, mostram qual ‘Curso de Ação’ o OVNI está aqui para conduzir.

Acredito que precisamos produzir algo semelhante para os OVNIs; crie vários cursos de ação do OVNI e, em seguida, liste vários indicadores para cada um, que irão confirmar ou negar sua intenção.

Exemplo COA 1 – OVNI representa uma ameaça

o Ação hostil realizada pelo OVNI

o Métodos ativos utilizados pelo OVNI para evitar a detecção

o Detectado em área sensível

o Equipamento ferido/danificado

o Pessoal ferido/danificado

o Etc.

Exemplo COA 2 – OVNI não representa ameaça

o OVNI não tomou nenhuma ação hostil

o Métodos passivos utilizados por OVNI para evitar a detecção

o OVNI detectado em área não sensível/não essencial

o Nenhum equipamento ferido/danificado

o Nenhum pessoal ferido/danificado

o Etc.

Esses são apenas exemplos de possíveis COAs que podem ser criados e, à medida que as observações são feitas, um storyboard surgirá e uma intenção poderá ser desenvolvida.

(Obrigado Joe Murgia @TheUfoJoe, Dave Beaty @dave_beaty, Britt @ inf3rence, por responderem às minhas perguntas recentes, bem como a todos os investigadores novos e antigos que abriram caminho para análises posteriores).

GALERA AJUDA O BLOG COM UM PIX QUAL QUER VALOR É BEM VINDO (0,50.1 REAL, 2 REAIS ,3 REAIS ,5 REAIS... )

(Fonte)

QUANTO À POSTAGEM SOBRE OS AGROGLIFOS ME PARECE CONFUSA,ACRESCENTANDO MAIS DÚVIDAS QUE ESCLARECENDO

ResponderExcluirA QUESTÃO. NA MINHA OPINIÃO, ESPECULATIVA E DELIRANTE.